Kontrola dostępu do sieci NAC

Network Access Control (NAC) jest niezbędnym elementem systemu bezpieczeństwa każdej organizacji. Wiele wdrożeń NAC zapewnia jedynie prostą, jednorazową kontrolę dostępu, z elementami oceny stanu zabezpieczeń urządzeń końcowych – takie rozwiązania są niewystarczające. Rozwiązanie Network Access Control musi być dynamiczne, trwałe i funkcjonować na bieżąco. Rozwiązania NAC muszą zapewniać szczegółowe polityki bezpieczeństwa, które mogą być egzekwowane w dowolnym czasie, i które znają treść komunikacji pomiędzy punktami końcowymi a infrastrukturą IT.

System NAC świadczy dostęp do zasobów i usług sieciowych w oparciu o informacje takie jak, uwierzytelniona tożsamość użytkownika lub urządzenia, położenie, czas oraz aktualny lub historyczny stan zabezpieczeń urządzenia. Na podstawie tych kryteriów przyznawane są przywileje dostępu. Natomiast niezgodne systemy są poddawane kwarantannie w celu korekcji swojego stanu zabezpieczeń lub są po prostu rejestrowane dla potrzeb późniejszej oceny. Rozwiązanie NAC następnie stale monitoruje użytkowników i punkty końcowe, by mieć pewność, że działają oni normalnie, zgodnie z przyjętymi zasadami użytkowania (politykami). Niezgodne systemy są przenoszone do kwarantanny i muszą skorygować stan swoich zabezpieczeń, chroni to sieć przed propagacją zagrożeń.

Zaletą rozwiązania NAC jest szczegółowa widoczność i kontrola poszczególnych użytkowników oraz aplikacji pracujących w sieciach wykorzystujących rozwiązania różnych dostawców. Polityki systemu NAC przepuszczają lub odrzucają ruch sieciowy, nadają mu priorytety, ograniczają jego szybkość, tagują, przekierowują i kontrolują go w oparciu o tożsamość użytkownika, czas, położenie, typ urządzania, itp. System NAC obsługuje kwarantannę opartą o port RFC3580 i VLAN dla różnych typów przełączników. System NAC adaptuje się do każdego urządzenia używającego RADIUS do autoryzacji z konfigurowalnymi atrybutami RADIUS Login-LAT lub Filter ID. Przedsiębiorstwa mogą stosować różne polityki zależnie od komunikatu reject z RADIUS. Dla przykładu odmienna polityka może być zastosowana do użytkownika z wygasłym hasłem niż do użytkownika, który nie ma w ogóle konta. Rozwiązanie NAC oferuje niezrównaną interoperacyjność, największą ilość metod uwierzytelnienia oraz obsługuje technologie dostępu VPN, oraz warstw 2 i 3.

Extreme Networks

Firma Extreme Networks Inc. (NASDAQ: EXTR) oferuje wsparte oprogramowaniem rozwiązania sieciowe (SDN), które pomagają działom IT na całym świecie osiągnąć wyjątkowe korzyści biznesowe – silniejsze relacje z klientami, partnerami i pracownikami. Te relacje z kolei przekładają się na wyższą sprzedaż, niższe koszty operacyjne oraz większy udział w rynku i lepszą rozpoznawalność. Od sieci przewodowej po bezprzewodową, od stacji roboczych po centra danych, od małych firm po wielkie korporacje, podejmujemy ekstremalne działania by pomagać naszym klientom. Zapewniamy dział wsparcia technicznego, w którym pracują wyłącznie nasi pracownicy.

Extreme Control

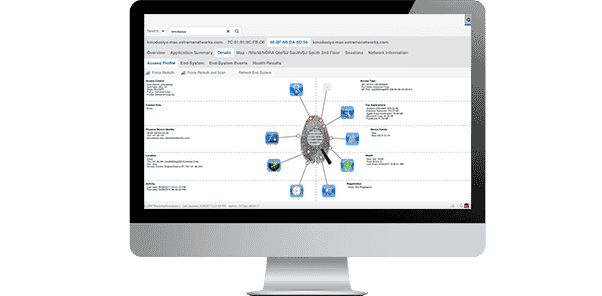

ExtremeControl pozwala na bezpieczne wdrożenie BYOD i zabezpiecza sieć przed zewnętrznymi zagrożeniami. Pozwala na centralne zarządzanie i definiowanie szczegółowych polityk, dzięki czemu możliwa jest realizacja wymagań dotyczących zgodności z różnego rodzaju regulacjami, usługi lokalizacyjne, uwierzytelnianie i aplikowanie dedykowanych polityk wobec użytkowników i urządzeń. Rozwiązanie pozwala na wprowadzanie polityk

w całej sieci przy zachowaniu bezpieczeństwa klasy korporacyjnej dla usług BYOD i IoT.

Rozwiązanie dostosowuje się do potrzeb biznesowych naszych klientów, można rozpocząć od małego wdrożenia, które potem może osiągnąć znaczną skalę. Rozwiązanie kontroli dostępu jest zintegrowane z wiodącymi platformami korporacyjnymi, w tym rozwiązaniami z dziedziny bezpieczeństwa, zarządzania mobilnością w przedsiębiorstwach, analityki, usługami dostępnymi w chmurze oraz centrami danych. Ponadto oferuje otwarty interfejs API typu Northbound pozwalający na tworzenie własnych integracji z kluczowymi platformami korporacyjnymi.

ExtremeControl to samodzielny produkt stanowiący element rozwiązania ExtremeManagement Center, które zapewnia w ramach jednego interfejsu niezbędne informacje, widoczność i kontrolę, przekładając się na doskonałą jakość doświadczeń użytkowników. Dzięki możliwościom integracji, konsolidacji oraz automatyzacji oferowanym przez ExtremeControl możliwe jest szybkie identyfikowanie i powstrzymywanie zagrożeń, oraz wdrażanie działań naprawczych.

ExtremeControl oferuje dwie opcje oceniania urządzeń końcowych – agentową i bezagentową. Agent stały lub tymczasowy może być zainstalowany na systemie końcowym klienta lub może być on pobrany z portalu captive. Oprogramowanie agentowe może być również zainstalowane poprzez system do masowej dystrybucji oprogramowania taki jak Group Policy czy System Center Configuration Manager. Bezagentowe ocenianie nie wiąże się z koniecznością instalacji lub uruchamiania jakiegokolwiek oprogramowania na systemie końcowym.

NACVIEW

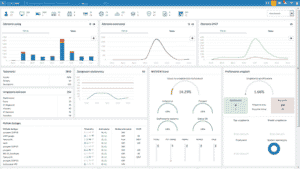

NACVIEW jest systemem typu NAC zapewniającym kontrolę dostępu do sieci. Umożliwia pełną widoczność i kontrolę nad warstwą dostępu do sieci i wspiera administratora w większości prostych działań związanych z zarządzaniem siecią. Rozwiązanie jest idealne dla heterogenicznych sieci i obsługuje wszystkich dostawców sprzętu sieciowego. NACVIEW jest polskim produktem, który został stworzony i opracowany przez Firmę Scan IT.

Jako Złoty Partner firma System-IT zajmuje się sprzedażą oraz wdrożeniem systemu NACVIEW. Klienci, którzy zdecydowali się na zakup i wdrożenie z nami systemu NACVIEW chwalą intuicyjność programu, a przede wszystkim możliwość zastosowanie go w zróżnicowanym środowisku.

Zabezpieczenie przewodowego dostępu do sieci

NACVIEW pozwala na uwierzytelnianie i autoryzację dostępu do sieci użytkowników i ich urządzeń końcowych. Współpracuje ze zdecydowaną większością urządzeń sieciowych dostępnych na rynku. Administrator systemu w kilku prostych krokach może zaprojektować i wdrożyć polityki przyznawania uprawnień odpowiednim użytkownikom do odpowiednich zasobów sieciowych. Dodatkowymi warunkami branymi pod uwagę są: urządzenie i jego rodzaj (np. laptop, desktop, smartfon), fizyczne miejsce przyłączenia do sieci

(lokalizacja lub nawet konkretne gniazdko sieciowe), dzień tygodnia i pora dnia. System NACVIEW egzekwuje polityki dostępu, dzięki czemu znacząco zwiększa się poziom bezpieczeństwa całej infrastruktury.

Zabezpieczenie bezprzewodowego dostępu do sieci

Dzięki systemowi NACVIEW transmisja bezprzewodowa jest szyfrowana długimi i skomplikowanymi kluczami, niemożliwymi do złamania. Ponadto klucz każdego użytkownika jest inny, co pozwoli kontrolować każdego użytkownika z osobna. Możliwe jest również odcinanie pojedynczych użytkowników, którzy nie powinni mieć dostępu do sieci (np. odeszli z firmy). Dzięki NACVIEW możliwe jest utworzenie sieci WiFi o tym samym SSID, w której różni użytkownicy otrzymają różne prawa dostępu do zasobów sieciowych.

Zarządzanie dostępem do sieci dla gości

System NACVIEW oferuje możliwość zakładania kont indywidualnych i grupowych z uprawnieniami do wydzielonej sieci gościnnej oraz zdefiniowanym okresem ważności, liczonym również od dnia pierwszego zalogowania się gościa. W celu automatyzacji procesu rejestracji gości może zostać wykorzystany samoobsługowy portal oraz mechanizm dostępu sponsorowanego. Wszystkie zdarzenia związane z autoryzacją i przyznanym dostępem do określonych zasobów są logowane i w przypadku potrzeby mogą służyć do celów późniejszej analizy.

Poznawanie użytkowników sieci

System NACVIEW zapewnia możliwość prostego zarządzania kontami użytkowników, niezależnie od ich źródła, którym może być lokalna baza danych, bądź bazy zewnętrzne. Dzięki temu do adresu IP lub MAC dodawana jest informacja o konkretnej osobie, dzięki której możliwe staje się prostsze śledzenie jej aktywności. Ponadto NACVIEW umożliwia tworzenie konkretnych polityk dostępu w oparciu o wiedzę o konkretnym użytkowniku, bądź grupie użytkowników. Pozwala to na jeszcze łatwiejsze zarządzanie dostępem sieciowym, a dotarcie do informacji o zautoryzowanych sesjach, przyznanych adresach IP, adresach MAC, miejscach przyłączenia się do sieci i zarejestrowanych urządzeniach staje się prostsze.

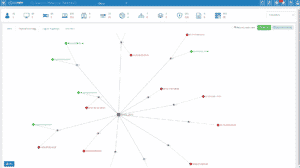

Wykrywanie i monitorowanie urządzeń końcowych

NACVIEW umożliwia identyfikację i klasyfikację urządzeń mogących podłączyć się do sieci. W kilku prostych krokach administrator może określić, jakie urządzenia są uprawnione do korzystania z zasobów sieciowych organizacji. NACVIEW umożliwia stworzenie profili urządzeń, które wiążą adresy MAC interfejsów sieciowych z konkretnymi komputerami. Profile te pozwalają na przypisanie urządzeń do określonych kont użytkowników oraz pozwalają na zarządzanie adresacją IP za pomocą zintegrowanego serwera DHCP. Ponadto w łatwy sposób mogą być one wykorzystywane do skonfigurowania polityk dostępu do sieci.

Zabezpieczenie dostępu dla urządzeń bezobsługowych oraz loT

NACVIEW zapewnia narzędzia umożliwiające przyznanie dostępu na podstawie MAC adresów kart sieciowych z dodatkowymi mechanizmami weryfikacyjnymi, uniemożliwiającymi obejście zabezpieczeń przez prostą podmianę adresu MAC.

Proste administrowanie systemem

System NACVIEW to intuicyjne i proste narzędzie, które umożliwia sprawowanie kontroli nad dostępem do zasobów sieciowych organizacji. Dzięki możliwości konfiguracji odpowiednich raportów, wysyłanych okresowo na skrzynkę pocztową, możliwe będzie bieżąca kontrola kondycji sieci. Raz wdrożony system pozwoli odciążyć administratora, a jednocześnie umożliwia ciągłe zarządzanie dostępem do sieci i zapewni szereg narzędzi wspierających codzienną pracę.

Zautomatyzowany proces bezpieczeństwa w przedsiębiorstwie

NACVIEW pozwala na uwierzytelnianie i autoryzację dostępu do sieci użytkowników i ich urządzeń końcowych. Współpracuje ze zdecydowaną większością urządzeń sieciowych dostępnych na rynku. Administrator systemu w kilku prostych krokach może zaprojektować i wdrożyć polityki przyznawania uprawnień odpowiednim użytkownikom do odpowiednich zasobów sieciowych. Dodatkowymi warunkami branymi pod uwagę są: urządzenie i jego rodzaj (np. laptop, desktop, smartfon), fizyczne miejsce przyłączenia do sieci

(lokalizacja lub nawet konkretne gniazdko sieciowe), dzień tygodnia i pora dnia. System NACVIEW egzekwuje polityki dostępu, dzięki czemu znacząco zwiększa się poziom bezpieczeństwa całej infrastruktury.

Dlaczego NACVIEW?

- Prosty i przejrzysty interfejs.

- System otwarty na integrację z dowolnymi przełącznikami i sieciami bezprzewodowymi.

- System w języku polskim i z polskim wsparciem.

- Produkt dynamicznie rozwijany.

- Sprawdzony i wielokrotnie wdrożony w polskich realiach.

- Oszczędność czasu pracy dla Administratorów sieci.

- High Availability w cenie licencji.

- NACVIEW Scout – nielimitowany agent dla każdej licencji systemu.

- NACVIEW Assistant – automatyczna konfiguracja sieci na urządzeniach końcowych

- OTP – dodatkowa forma weryfikacji tożsamości użytkownika dla połączeń VPN